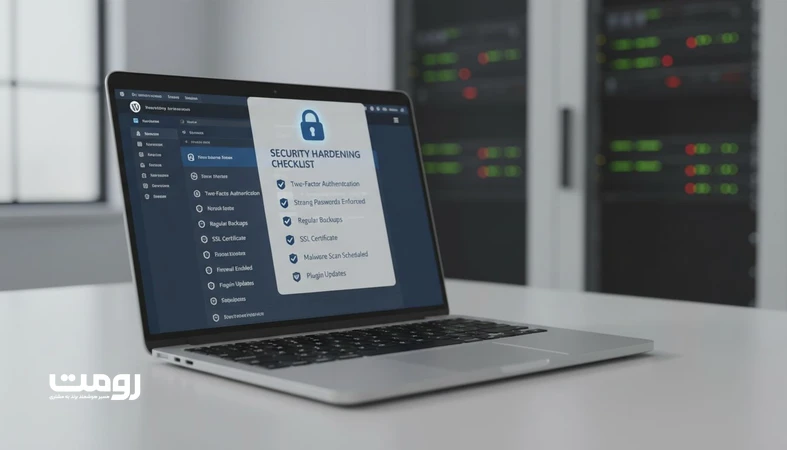

سخت سازی وردپرس قبل از لانچ، یک کار تزئینی یا انتخابی نیست؛ لحظه ای است که اگر جدی گرفته نشود، سایت تازه بالا آمده می تواند در همان روزهای اول قربانی حملات بروت فورس، سوءاستفاده از افزونه های آسیب پذیر، دسترسی های اشتباه روی هاست، یا نشت اطلاعات در فرم ها و فایل های بکاپ شود. در پروژه های واقعی، بیشترین رخنه ها نه از «هک پیچیده»، بلکه از چند تنظیم ساده و فراموش شده می آید: رمزهای ضعیف، نام کاربری قابل حدس، افزونه های زیاد، دسترسی فایل ها، و نبود مانیتورینگ. این مقاله یک چک لیست اجرایی برای Hardening وردپرس است تا قبل از لانچ، سطح حمله را کم کنید، مسیرهای رایج نفوذ را ببندید و یک خط پایه امنیتی قابل دفاع بسازید.

مدل تهدید و چک لیست پایه قبل از هر تغییر

قبل از اینکه وارد تنظیمات فنی شوید، باید بدانید از چه چیزی محافظت می کنید و چه سطحی از ریسک برایتان قابل قبول است. در ایران، سناریوهای رایج شامل اسکن خودکار برای wp-admin، حمله به صفحه ورود، سوءاستفاده از افزونه های نال شده، و دسترسی به فایل های بکاپ در مسیرهای عمومی است. اگر سایت فروشگاهی یا آموزشی است، اطلاعات کاربر و تراکنش هم اضافه می شود و حساسیت بالا می رود.

در پروژه های لانچ، این سه سؤال را دقیق پاسخ دهید:

- دارایی های حساس چیست؟ (حساب ادمین، دیتابیس، اطلاعات کاربران، فایل های خصوصی، کلیدهای API)

- مسیرهای حمله محتمل کدام است؟ (login brute force، plugin exploit، file upload، misconfiguration)

- اولویت اقدام چیست؟ (آنچه احتمال و اثر بالاتر دارد، زودتر)

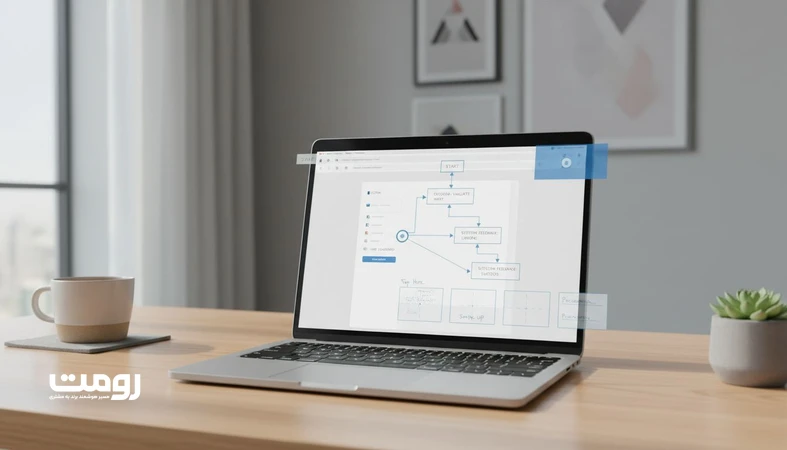

برای اینکه تیم اجرایی یک تصویر شفاف داشته باشد، از این جدول به عنوان خط شروع استفاده کنید:

| حوزه | تهدید رایج | اثر | اقدام قبل از لانچ |

|---|---|---|---|

| ورود و نقش ها | بروت فورس / سرقت رمز | تصاحب ادمین | ۲FA، محدودسازی تلاش، نقش بندی صحیح |

| افزونه و قالب | آسیب پذیری شناخته شده | اجرای کد / تزریق | حذف افزونه های غیرضروری، به روزرسانی، منع نال |

| سرور و فایل ها | سطح دسترسی اشتباه | تغییر فایل ها / نشت | مجوزهای صحیح، غیرفعال کردن ویرایشگر فایل، محدودیت دسترسی |

| انتقال و ارتباط | HTTP / TLS ضعیف | شنود/دستکاری | HTTPS اجباری، تنظیمات امنیتی مرورگر |

| پشتیبان و لاگ | بکاپ در مسیر عمومی | نشت دیتابیس | بکاپ خارج از وب روت، مانیتورینگ و لاگین |

به روزرسانی ها و زنجیره تامین: هسته، قالب، افزونه ها

بخش بزرگی از رخدادهای امنیتی وردپرس از زنجیره تامین می آید: یک افزونه یا قالب آسیب پذیر، یا نسخه ای که دیر آپدیت شده است. قبل از لانچ، هدف شما «کم کردن وابستگی ها» و «قفل کردن نسخه پایدار» است.

اقدامات ضروری

- وردپرس، قالب و همه افزونه ها را به آخرین نسخه پایدار ارتقا دهید.

- هر افزونه ای که استفاده نمی شود را حذف کنید، نه فقط غیرفعال.

- از نصب افزونه یا قالب نال خودداری کنید؛ در تجربه پروژه ها، این رایج ترین مسیر بک دور است.

- لیست افزونه ها را کوچک نگه دارید: هر افزونه یک سطح حمله جدید است.

- اگر سایت سفارشی سازی سنگین دارد، یک محیط staging برای تست آپدیت ها داشته باشید تا آپدیت امنیتی به لانچ آسیب نزند.

نکته اجرایی: خیلی از تیم ها قبل از لانچ، چند افزونه «موقت» برای دیباگ، انتقال، درون ریزی یا صفحه ساز تستی نصب می کنند و فراموش می کنند حذف شوند. همین ها در اسکن های خودکار هدف قرار می گیرند. چک کنید فقط افزونه های ضروری برای عملیات واقعی سایت باقی مانده باشد.

قاعده عملی: اگر نمی دانید یک افزونه دقیقا چه کاری انجام می دهد و چرا باید باشد، قبل از لانچ حذفش کنید.

سخت سازی دسترسی: ادمین، نقش ها، ورود و ۲FA

سخت سازی وردپرس در عمل از کنترل دسترسی شروع می شود. مهاجم لازم نیست حتما آسیب پذیری پیچیده پیدا کند؛ اگر ورود ادمین ضعیف باشد یا نقش ها درست تنظیم نشده باشد، همان کافی است. در بسیاری از سایت های ایرانی، چند نفر با نقش Administrator کار می کنند، رمزها مشترک است، و حساب های قدیمی هم باقی می ماند.

چک لیست اجرایی قبل از لانچ

- ساختار نقش ها را مینیمال کنید: فقط یک یا دو ادمین واقعی؛ بقیه Editor یا نقش های محدودتر.

- حساب های تست، ادمین موقت، و کاربران قدیمی را حذف یا غیرفعال کنید.

- نام کاربری قابل حدس (مثل admin، info، companyname) را تغییر دهید یا حساب جدید بسازید و قبلی را حذف کنید.

- ۲FA را برای همه نقش های حساس فعال کنید (ادمین، مدیر فروشگاه، مدیر آموزش).

- محدودسازی تلاش ورود (rate limiting) و قفل موقت پس از چند تلاش ناموفق را فعال کنید.

- اگر امکانش هست، دسترسی به wp-admin را بر اساس IP تیم محدود کنید (حداقل در زمان لانچ).

چالش رایج در کسب وکارهای کوچک این است که «سریع باید کار راه بیفتد» و چند نفر با یک اکانت کار می کنند. راه حل ساده و اجرایی: برای هر نفر اکانت جدا بسازید، نقش را محدود کنید و ورود دو مرحله ای را اجباری کنید. این کار هم امنیت را بالا می برد و هم در لاگ ها مسئولیت پذیری ایجاد می کند.

تنظیمات سرور و فایل ها: مجوزها، wp-config، و جلوگیری از تغییرات ناخواسته

حتی اگر وردپرس و افزونه ها سالم باشند، پیکربندی هاست می تواند سایت را آسیب پذیر کند. در پروژه های وردپرسی، چند مورد پرتکرار است: دسترسی فایل ها بیش از حد باز، امکان ویرایش فایل از داخل پیشخوان، و قرار گرفتن فایل های حساس در دسترس وب.

اقدامات ضروری سمت فایل و کانفیگ

- مجوز فایل ها را سخت گیرانه تنظیم کنید (اصل کمترین دسترسی). به طور معمول 644 برای فایل ها و 755 برای پوشه ها، مگر نیاز خاص.

- ویرایشگر فایل پیشخوان را غیرفعال کنید تا اگر حسابی compromise شد، مهاجم نتواند مستقیم فایل ها را تغییر دهد.

- کلیدهای امنیتی و SALT را تازه سازی کنید (خصوصا اگر سایت از محیط تست منتقل شده).

- دسترسی به فایل های حساس را محدود کنید (مثل جلوگیری از ایندکس شدن پوشه ها و محافظت از فایل های پیکربندی).

- پوشه uploads را از نظر امکان اجرای PHP کنترل کنید؛ آپلود بدافزار یکی از سناریوهای رایج است.

اگر سایت را برای یک برند با هویت دیجیتال منسجم و قابل اعتماد آماده می کنید، این اقدامات بخشی از کیفیت تحویل است، نه یک گزینه اضافی. در سرویس طراحی سایت وردپرس معمولا این موارد در کنار ساختاردهی و استانداردهای تحویل پروژه دیده می شود تا سایت صرفا «بالا نیاید»، بلکه «قابل اتکا» باشد.

امنیت در سطح وب: HTTPS، هدرها، فرم ها و ورودی ها

قبل از لانچ، باید ارتباط کاربر با سایت و مرورگر امن و پیش بینی پذیر باشد. HTTPS دیگر یک مزیت نیست؛ پیش فرض است. علاوه بر آن، هدرهای امنیتی و کنترل ورودی ها (خصوصا فرم ها) جلوی طیفی از حملات و نشت داده را می گیرد.

چک لیست اجرایی

- HTTPS را اجباری کنید و ریدایرکت درست از HTTP به HTTPS داشته باشید.

- گواهی TLS را بررسی کنید: زنجیره کامل، تاریخ انقضا، و سازگاری با دامنه های لازم.

- هدرهای امنیتی پایه را فعال کنید (حداقل X-Content-Type-Options، X-Frame-Options یا معادل مدرن آن در CSP، و Referrer-Policy).

- فرم های تماس، ثبت نام و ورود را از نظر اعتبارسنجی ورودی و جلوگیری از اسپم بررسی کنید.

- اگر فایل آپلود دارید (مثلا رزومه، فایل تمرین، تصویر)، محدودیت نوع فایل و حجم و اسکن بدافزار را جدی بگیرید.

نکته فرهنگی-اجرایی در ایران: بسیاری از سایت ها از فرم های متعدد برای جذب سرنخ استفاده می کنند، اما سیاست نگهداری داده ندارند. حداقل مشخص کنید اطلاعات فرم ها کجا ذخیره می شود، چه کسی دسترسی دارد، و آیا در ایمیل ها اطلاعات حساس ارسال می شود یا نه. این کار هم امنیت است و هم اعتمادسازی.

لاگ، مانیتورینگ و بکاپ: امنیت یعنی توان بازیابی

امنیت فقط جلوگیری نیست؛ یعنی اگر اتفاقی افتاد، سریع بفهمید و بتوانید برگردید. در لانچ های واقعی، خطای انسانی، آپدیت مشکل دار یا حمله خودکار می تواند سایت را از دسترس خارج کند. اگر بکاپ درست و مانیتورینگ نباشد، تیم وارد بحران می شود.

حداقل های قابل قبول قبل از لانچ

- بکاپ منظم از فایل ها و دیتابیس تنظیم کنید و حتما یک نسخه خارج از هاست نگه دارید.

- مسیر ذخیره بکاپ را از وب روت دور نگه دارید تا با یک لینک یا اسکن ساده قابل دانلود نباشد.

- لاگ ورودهای ناموفق، تغییرات نقش ها، نصب/حذف افزونه و تغییرات مهم را فعال کنید.

- هشدار (Alert) برای رفتارهای غیرعادی تنظیم کنید: افزایش ناگهانی تلاش ورود، تغییر فایل های هسته، خطاهای ۵۰۰ تکرارشونده.

- حداقل یک بار فرآیند ریستور بکاپ را تست کنید؛ بکاپی که ریستور نمی شود، در بحران بی ارزش است.

اگر سایت فروشگاهی است یا درآمد مستقیم دارد، مانیتورینگ آپتایم و خطایابی سریع هم بخشی از تجربه کاربری است. امنیت و UX در اینجا به هم می رسند: قطعی یا کندی ناشی از حمله، مستقیما نرخ تبدیل را پایین می آورد. به همین دلیل در پروژه هایی که روی استانداردهای تجربه کاربری و کیفیت لانچ حساس هستند، این بخش کنار تحلیل ساختار و مسیر کاربر دیده می شود؛ مثل رویکردی که در طراحی وب سایت حرفه ای انتظار می رود.

چک نهایی قبل از لانچ: تست نفوذ سبک، پاکسازی و مستندسازی

در روزهای آخر، خطاهای کوچک بیشترین آسیب را می زنند: باقی ماندن صفحه تست، فعال بودن دیباگ، دسترسی های باز، یا یک افزونه انتقال که فراموش شده. یک چک نهایی ساختارمند، ریسک را به شکل محسوسی کم می کند.

پاکسازی و تایید نهایی

- حالت دیباگ و نمایش خطاها را خاموش کنید (عدم نمایش خطا به کاربر).

- کاربران، نقش ها و دسترسی ها را دوباره مرور کنید.

- افزونه های کش، امنیت و فرم ها را در سناریو واقعی تست کنید (نه فقط با ادمین وارد).

- اسکن بدافزار و بررسی فایل های مشکوک انجام دهید (خصوصا در uploads).

- صفحات حساس را با کاربر ناشناس بررسی کنید: آیا اطلاعاتی نشت می کند؟ آیا مسیرهای غیرضروری باز است؟

- مستند کنید: چه چیزهایی تنظیم شده، چه کسانی دسترسی دارند، بکاپ کجاست و روند بازیابی چیست.

برای یک تست سبک اما مفید، می توانید از رویکرد «چک لیست محور» استفاده کنید: تلاش ورود با رمزهای اشتباه، تست ریدایرکت HTTPS، بررسی هدرهای امنیتی، و مرور مسیرهای آپلود و فرم ها. هدف این مرحله کشف حفره های بدیهی است، نه انجام تست نفوذ سازمانی.

جمع بندی: سخت سازی وردپرس یعنی کاهش سطح حمله قبل از دیده شدن

سخت سازی وردپرس قبل از لانچ، ترکیبی از چند اقدام کوچک اما حیاتی است: به روزرسانی و حذف وابستگی های اضافی، کنترل دقیق دسترسی ها و نقش ها، بستن مسیرهای رایج نفوذ مثل بروت فورس و آپلود ناامن، سخت گیری روی مجوز فایل ها و تنظیمات سرور، و در نهایت ایجاد توان پاسخگویی با بکاپ و مانیتورینگ. تفاوت سایت «حرفه ای» با سایت «فقط آنلاین» دقیقا همین جاست: شما برای بدترین سناریو آماده اید، نه صرفا برای نمایش صفحه اصلی. اگر این چک لیست را به عنوان استاندارد تحویل پروژه استفاده کنید، لانچ از یک لحظه پرریسک به یک فرآیند قابل کنترل تبدیل می شود. برای مطالعه بیشتر مقالات تحلیلی و اجرایی در حوزه طراحی و کیفیت سایت، می توانید به رومت مراجعه کنید.

سوالات متداول

۱. سخت سازی وردپرس قبل از لانچ دقیقا شامل چه کارهایی است؟

مجموعه اقداماتی مثل به روزرسانی هسته و افزونه ها، حذف موارد غیرضروری، فعال سازی ۲FA و محدودیت ورود، تنظیم مجوز فایل ها، اجباری کردن HTTPS، و آماده سازی بکاپ و لاگ برای کشف و بازیابی سریع.

۲. آیا نصب افزونه امنیتی به تنهایی برای امن کردن وردپرس کافی است؟

خیر، افزونه امنیتی فقط یک لایه است و اگر نقش ها، رمزها، مجوز فایل ها یا افزونه های آسیب پذیر درست مدیریت نشوند، همچنان ریسک بالا می ماند. باید چند لایه کنترل همزمان داشته باشید.

۳. مهم ترین اشتباه امنیتی قبل از لانچ وردپرس چیست؟

نگه داشتن افزونه های اضافی یا نال، داشتن ادمین های متعدد با رمز ضعیف، و فعال بودن تنظیمات دیباگ از اشتباهات پرتکرار هستند که هم در اسکن خودکار و هم در حملات هدفمند سریع دیده می شوند.

۴. بکاپ امن برای وردپرس چه ویژگی هایی باید داشته باشد؟

باید منظم، نسخه بندی شده، خارج از هاست اصلی یا خارج از وب روت ذخیره شود و مهم تر از همه، حداقل یک بار فرآیند بازگردانی آن تست شود تا در بحران واقعا قابل استفاده باشد.

۵. اگر سایت هنوز کاربران زیادی ندارد، باز هم باید سخت سازی انجام شود؟

بله، چون بسیاری از حملات به وردپرس هدفمند نیستند و با اسکن خودکار انجام می شوند. سایت تازه لانچ شده هم به محض آنلاین شدن می تواند هدف تلاش های ورود یا سوءاستفاده از افزونه ها قرار گیرد.

منابع:

WordPress Security Team. WordPress Security. https://wordpress.org/about/security/

OWASP Foundation. OWASP Top 10. https://owasp.org/www-project-top-ten/