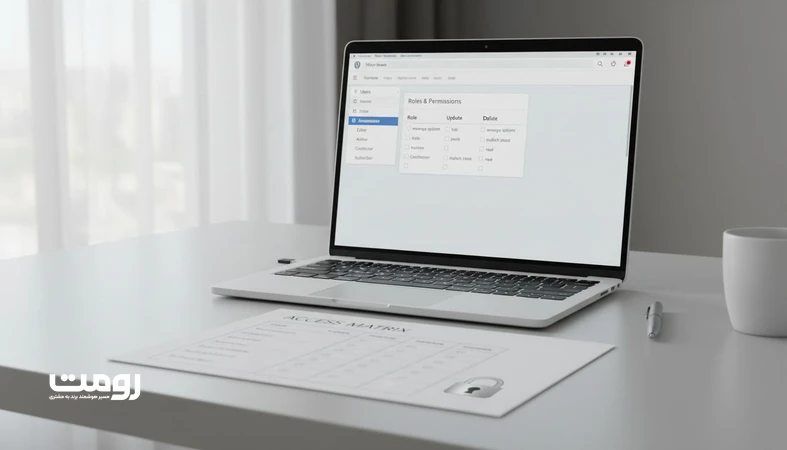

کنترل دسترسی در پنل مدیریت وردپرس یکی از جاهایی است که بی دقتی در آن، هزینه را دیر یا زود نشان می دهد: یک همکار یا پیمانکار با دسترسی بیش از حد، می تواند افزونه نصب کند، تنظیمات امنیتی را تغییر دهد، داده ها را خروجی بگیرد یا حتی مسیر انتشار محتوا را به هم بریزد. مسئله فقط «هک شدن» نیست؛ مسئله اعتمادپذیری عملیات روزمره تیم، قابلیت پیگیری تغییرات و جلوگیری از خطاهای انسانی است. اگر نقش ها و سطح دسترسی در وردپرس درست طراحی نشوند، سایت در عمل به یک پنل مشترک تبدیل می شود که هیچ کس دقیق نمی داند چه کاری را چرا انجام داده است. این مقاله یک راهنمای اجرایی برای مدیریت نقش ها (Role)، مجوزها (Capability) و سیاست های امنیت تیمی در وردپرس است؛ طوری که هم کار تیم محتوا و توسعه جلو برود، هم ریسک دسترسی بیش از حد کنترل شود.

کنترل دسترسی در پنل مدیریت وردپرس یعنی چه و چرا به امنیت تیمی مربوط است؟

کنترل دسترسی در وردپرس یعنی هر نفر فقط به همان بخش هایی از پنل مدیریت دسترسی داشته باشد که برای انجام وظیفه اش لازم است؛ نه بیشتر. این اصل در امنیت با نام «کمترین سطح دسترسی لازم» شناخته می شود. در تیم های ایرانی، به خصوص در کسب وکارهای کوچک، رایج است که برای راحتی، به همه دسترسی مدیر کل داده می شود یا یک حساب مشترک بین چند نفر می چرخد. نتیجه معمولا یکی از این سناریوهاست:

- خطای انسانی: حذف اشتباهی صفحات، تغییر تنظیمات، یا انتشار محتوای نهایی نشده

- ریسک پیمانکار: همکاری که پروژه اش تمام شده ولی دسترسی اش باقی مانده

- مشکل پاسخگویی: مشخص نیست چه کسی تغییر را انجام داده، پس اصلاح هم سخت می شود

- افزایش سطح حمله: هر حساب کاربری یک نقطه ورود احتمالی است

از نگاه مدیریتی، کنترل دسترسی یک ابزار «حاکمیت دیجیتال» است: فرآیندهای تیمی را استاندارد می کند، مسیر انتشار محتوا را قابل کنترل می کند و در کنار معماری محتوا، باعث می شود پنل مدیریت به اندازه خود سایت حرفه ای و قابل اتکا باشد. اگر طراحی سایت را به عنوان یک زیرساخت جدی می بینید، این بخش هم باید در تعریف پروژه و تحویل نهایی لحاظ شود؛ مخصوصا در پروژه های طراحی سایت وردپرس که تیم ها معمولا با نقش های مختلف روی پنل کار می کنند.

Role و Capability در وردپرس: تفاوت مفهومی و کاربرد عملی

در وردپرس، Role (نقش) یک بسته از Capability (توانایی/مجوز) است. شما به طور مستقیم با قابلیت ها، رفتار سیستم را کنترل می کنید؛ نقش ها فقط یک روش ساده برای گروه بندی آن قابلیت ها هستند. به همین دلیل، وقتی نیازهای تیمی خاص می شود (مثلا «کارشناس محتوا باید نوشته را بسازد اما منتشر نکند»)، باید به سطح Capability فکر کنید نه صرفا اسم نقش.

به صورت پیش فرض، وردپرس نقش های رایج زیر را دارد:

- Administrator: کنترل کامل سایت (کاربران، افزونه، قالب، تنظیمات)

- Editor: مدیریت و انتشار محتوای دیگران، بدون مدیریت فنی سایت

- Author: نوشتن و انتشار محتوای خودش

- Contributor: نوشتن محتوا بدون امکان انتشار

- Subscriber: دسترسی حداقلی (اغلب فقط پروفایل)

Capabilityها جزئی تر هستند؛ مثل edit_posts، publish_posts، manage_options، install_plugins، edit_users. نکته مهم: بسیاری از ریسک های امنیتی از Capabilityهای فنی می آیند (manage_options، install_plugins، edit_theme_options، edit_files). بنابراین در امنیت تیمی، معمولا هدف این است که این قابلیت ها فقط در دست یک یا دو حساب کاملا کنترل شده باشد.

نقشه نقش ها برای تیم های واقعی: محتوا، توسعه، پشتیبانی و مدیریت

برای اینکه کنترل دسترسی واقعا اجرایی شود، باید نقش ها را از روی ساختار تیم خودتان طراحی کنید، نه از روی پیش فرض وردپرس. یک پیشنهاد عملی برای بسیاری از کسب وکارهای ایرانی (شرکتی، فروشگاهی، آموزشی) این است:

| عضو تیم | نقش پیشنهادی | دسترسی های مجاز | دسترسی های ممنوع/محدود |

|---|---|---|---|

| مدیر محصول/مدیر سایت | Administrator (محدود و کم تعداد) | همه بخش ها، تعریف سیاست ها | حساب مشترک ممنوع، استفاده روزمره برای تولید محتوا توصیه نمی شود |

| سردبیر/مدیر محتوا | Editor | ویرایش و انتشار محتوا، مدیریت دسته بندی و برچسب | نصب افزونه، تغییر تنظیمات اصلی، مدیریت کاربران |

| نویسنده | Author یا Contributor | ساخت و ویرایش نوشته های خود | ویرایش نوشته های دیگران، تنظیمات، افزونه ها |

| پشتیبانی فروش/عملیات | نقش سفارشی | دیدن سفارش ها یا فرم ها (در حد نیاز) | انتشار محتوا، دسترسی به ابزارهای فنی |

| توسعه دهنده/پیمانکار فنی | Administrator موقت یا نقش سفارشی فنی | فقط در بازه پروژه، با ثبت تغییرات | دسترسی دائمی بعد از تحویل ممنوع |

اگر سایت شما بزرگ تر است یا چند برند/چند سرویس دارد، این نقشه باید با «معماری صفحات و جریان های کاری» هماهنگ شود. در پروژه های جدی، کنترل دسترسی بخشی از هویت دیجیتال است: تعریف می کند چه کسی پیام برند را در وب می سازد و چه کسی صرفا نگهداری می کند. این نگاه در خدمات هویت دیجیتال هم مطرح است، چون ساختار تیم و ساختار محتوا به هم وصل اند.

خطر دسترسی بیش از حد: سناریوهای رایج و راه حل های عملی

دسترسی بیش از حد معمولا با نیت بد شروع نمی شود؛ با عجله و ساده سازی شروع می شود. چند سناریوی رایج و راه حل اجرایی:

- سناریو: همه مدیر کل هستند تا کارها سریع پیش برود.

راه حل: فقط ۱ تا ۲ Administrator نگه دارید و بقیه را Editor/Author کنید؛ دسترسی های فنی را «نادر» و «کنترل شده» کنید. - سناریو: پیمانکار بعد از اتمام کار هنوز دسترسی دارد.

راه حل: سیاست پایان همکاری داشته باشید: غیرفعال سازی کاربر، تغییر رمزها، حذف کلیدهای API، و ثبت چک لیست تحویل. - سناریو: یک حساب مشترک برای تیم محتوا.

راه حل: حساب مشترک را حذف کنید؛ هر نفر حساب خود را داشته باشد تا لاگ ها معنی دار شوند و پاسخگویی ایجاد شود. - سناریو: کاربر محتوا می تواند افزونه نصب کند (بدون اینکه بداند خطر چیست).

راه حل: Capabilityهای install_plugins و activate_plugins و update_plugins را از نقش های غیرمدیر حذف کنید. - سناریو: انتشار اشتباهی محتوا یا تغییرات بدون تایید.

راه حل: Contributor برای نویسنده های تازه کار، و تعریف فرآیند تایید انتشار توسط Editor.

نکته: وقتی تیم بزرگ تر می شود، نقش ها فقط بخش اول هستند. بخش دوم، «فرآیند» است: چه کسی درخواست می دهد، چه کسی تایید می کند، و چه کسی اجرا می کند. کنترل دسترسی بدون فرآیند، تبدیل به مجموعه ای از تنظیمات پراکنده می شود.

پیاده سازی اجرایی در وردپرس: از نقش سفارشی تا محدودسازی بخش های حساس

برای اجرای حرفه ای کنترل دسترسی، معمولا به ترکیبی از تنظیمات وردپرس و مدیریت Capability نیاز دارید. مسیر پیشنهادی:

- تعریف نقش ها بر اساس وظایف واقعی: ابتدا فهرست کارهای هر نفر را بنویسید (مثلا: ساخت نوشته، ویرایش، انتشار، آپلود رسانه، مدیریت دیدگاه ها).

- نگاشت وظایف به Capability: مشخص کنید هر وظیفه به چه مجوزی نیاز دارد. هدف این است که مجوزهای فنی فقط برای نقش های فنی بمانند.

- ساخت نقش سفارشی در صورت نیاز: مثلا «پشتیبانی فروشگاه» که به سفارش ها دسترسی دارد اما به نوشته ها و تنظیمات نه.

- محدودسازی منوها و صفحات حساس: حتی اگر یک نقش به بخشی دسترسی ندارد، بهتر است آن بخش در UI هم نمایش داده نشود تا خطا کم شود.

- مدیریت رسانه: در بسیاری از تیم ها، آپلود فایل ریسک دارد (فایل های سنگین، فرمت های ناامن). سیاست آپلود و محدودیت های لازم را تعریف کنید.

در پروژه های حرفه ای، این مرحله بهتر است همزمان با طراحی معماری پنل و تجربه کاربری ادمین دیده شود؛ چون «پنل مدیریت» هم یک محصول داخلی برای تیم شماست. اگر در فاز اجرا و تحویل، برای نقش ها و دسترسی ها سند نداشته باشید، در عمل سایت درون تیم به مرور بی نظم می شود؛ درست مثل محتوایی که بدون استاندارد تولید و نگهداری شود.

سیاست های امنیت تیمی: چک لیست مدیریتی برای سایت های ایرانی

کنترل دسترسی وقتی اثر واقعی دارد که با چند سیاست ساده اما پایدار همراه شود. این چک لیست برای اکثر تیم ها قابل اجراست:

- اصل کمترین دسترسی: هر نقش فقط دسترسی های ضروری را داشته باشد.

- تفکیک حساب ها: هر نفر حساب اختصاصی؛ حساب مشترک ممنوع.

- احراز هویت دومرحله ای: مخصوصا برای Administrator و Editor.

- چرخه عمر دسترسی: ایجاد دسترسی، بازبینی دوره ای (مثلا هر ۳ ماه)، و حذف/تعلیق در پایان همکاری.

- ثبت رخدادها (Logging): تغییرات مهم مثل ورودها، نصب افزونه، تغییر نقش ها و ویرایش تنظیمات باید قابل پیگیری باشد.

- محیط آزمایشی برای تغییرات فنی: نصب افزونه یا تغییرات قالب بهتر است مستقیم روی سایت اصلی انجام نشود.

یک نکته فرهنگی/عملی در ایران: در بسیاری از کسب وکارها، نیروها چندوظیفه ای هستند و بین محتوا و عملیات جابه جا می شوند. دقیقا برای همین، نقش ها باید «انعطاف پذیر اما کنترل شده» باشند: نقش سفارشی برای نیازهای ترکیبی بسازید، اما دسترسی های پرریسک را وارد آن نقش نکنید.

جمع بندی: کنترل دسترسی، بخشی از معماری قابل اعتماد سایت است

کنترل دسترسی در پنل مدیریت وردپرس فقط یک تنظیم فنی نیست؛ یک تصمیم معماری برای امنیت تیمی و ثبات عملیات است. وقتی Roleها و Capabilityها بر اساس وظایف واقعی تعریف شوند، هم احتمال خطا و سوءاستفاده کم می شود، هم مسیر تولید و انتشار محتوا قابل کنترل و قابل پیگیری می ماند. نقطه شروع عملی این است که تعداد Administratorها را محدود کنید، نقش های محتوایی را از دسترسی های فنی جدا نگه دارید، و برای پیمانکاران دسترسی موقت و قابل لغو تعریف کنید. در قدم بعد، با سیاست های ساده مثل ۲مرحله ای، بازبینی دوره ای دسترسی ها و ثبت رخدادها، سیستم را از حالت «وابسته به افراد» به حالت «وابسته به فرآیند» می برید. اگر در حال بازطراحی یا راه اندازی یک سایت جدی هستید، بهتر است کنترل دسترسی را از همان ابتدا در تعریف پروژه ببینید. برای بررسی وضعیت فعلی پنل و طراحی یک ساختار امن و قابل توسعه، می توانید از مسیر درخواست مشاوره اقدام کنید.

سوالات متداول

۱. بهترین نقش برای نویسنده ای که نباید خودش محتوا را منتشر کند چیست؟

اگر هدف این است که نویسنده فقط پیش نویس بسازد و انتشار توسط سردبیر انجام شود، نقش Contributor مناسب تر است چون امکان انتشار ندارد و کنترل کیفیت ساده تر می شود.

۲. آیا دادن نقش Editor از نظر امنیتی خطرناک است؟

Editor به بخش فنی مثل افزونه ها و تنظیمات اصلی دسترسی ندارد، اما روی محتوا اختیار زیادی دارد. اگر برند حساس است، بهتر است فرآیند تایید و ثبت تغییرات محتوایی داشته باشید.

۳. چطور دسترسی پیمانکار را امن و موقت تنظیم کنیم؟

بهتر است برای پیمانکار حساب جداگانه بسازید، دسترسی را فقط برای بازه پروژه فعال نگه دارید و بعد از تحویل، حساب را غیرفعال کنید و رمزهای مرتبط را تغییر دهید.

۴. چرا حساب مشترک در پنل وردپرس توصیه نمی شود؟

حساب مشترک باعث می شود نتوانید تغییرات را به یک فرد مشخص نسبت دهید، مدیریت خروج افراد از تیم سخت شود و ریسک نشت رمز عبور بالا برود. حساب اختصاصی، پایه پاسخگویی است.

۵. آیا می توان منوهای پنل را برای نقش ها مخفی کرد تا تیم سردرگم نشود؟

بله، مخفی سازی منوها تجربه کاربری پنل را بهتر می کند، اما جایگزین محدودسازی واقعی دسترسی نیست. باید Capabilityها درست تنظیم شوند تا امنیت واقعا برقرار باشد.

منابع:

NIST Special Publication 800-53 Revision 5, Access Control (AC) Family

OWASP Cheat Sheet Series, Authorization Cheat Sheet