امنیت ارتباط در وب، فقط یک الزام فنی برای «قفل کنار آدرس سایت» نیست؛ بخشی از اعتماد کاربر است. کاربر ایرانی وقتی در یک فروشگاه اینترنتی شماره کارت وارد میکند، یا در سایت یک پزشک/وکیل فرم تماس میفرستد، عملاً دارد «ریسک» میکند. اگر مرورگر هشدار دهد، اگر آدرس با http شروع شود، یا اگر صفحه پرداخت ناگهان به دامنه دیگری برود، نتیجه معمولاً یک چیز است: ترک سایت. اینجاست که SSL (یا دقیقتر TLS) از یک موضوع فنی به یک جزء از تجربه کاربری، اعتبار برند و حتی نرخ تبدیل تبدیل میشود. اما مشکل رایج این است که خیلی از سایتها SSL را «نصب میکنند» ولی «درست پیادهسازی نمیکنند»؛ یعنی از نظر مرورگر، سئو، یا امنیت واقعی همچنان مسئله دارند.

SSL/TLS دقیقاً چه کاری انجام میدهد و چرا برای امنیت ارتباط حیاتی است؟

SSL اصطلاح رایج بازار است، اما استاندارد عملی امروز TLS است. خروجی نهایی برای کاربر فرقی ندارد: ارتباط بین مرورگر و سرور رمزنگاری میشود و هویت سرور تا حدی قابل بررسی میگردد. این دو کار، سه اثر مهم دارد:

-

محرمانگی (Confidentiality): دادهها در مسیر قابل خواندن نیستند؛ مثل رمز عبور، اطلاعات فرمها، کوکیهای ورود.

-

یکپارچگی (Integrity): داده در مسیر دستکاری نمیشود؛ یعنی مهاجم نمیتواند محتوای صفحه یا فایل دانلودی را تغییر دهد.

-

احراز هویت (Authentication): مرورگر میفهمد به همان دامنهای وصل شده که ادعا میکند (نه نسخه جعلی).

برای بازار ایران، یک نکته کاربردی مهم است: بسیاری از کاربران در اینترنتهای اشتراکی (وایفای عمومی، اینترنت سازمانی، یا حتی شبکههای خانگی ناامن) وبگردی میکنند. در چنین شرایطی، نبود TLS عملاً یعنی «شنود و دستکاری آسان». حتی اگر سایت شما پرداخت آنلاین ندارد، یک فرم ساده دریافت شماره تماس هم داده حساس محسوب میشود؛ چون میتواند مبنای سوءاستفاده، اسپم یا مهندسی اجتماعی قرار بگیرد.

اثر SSL بر سئو، اعتماد و تجربه کاربری (UX): فراتر از یک قفل

از نگاه سئو، HTTPS سالهاست یک سیگنال رتبهبندی محسوب میشود، اما اثر اصلی آن در عمل از مسیر تجربه کاربری و اعتماد عبور میکند. اگر کاربر با هشدار «Not Secure» مواجه شود، نرخ پرش بالا میرود، جلسات کوتاه میشود و احتمال تکمیل خرید یا ارسال فرم کاهش پیدا میکند؛ اینها سیگنالهای رفتاری و تجاری هستند که بهصورت غیرمستقیم به عملکرد کانال ارگانیک هم ضربه میزنند.

از نگاه UX، SSL زمانی ارزش واقعی دارد که:

-

تمام صفحات سایت (نه فقط صفحه ورود) روی HTTPS باشند.

-

هیچ محتوای مختلط (Mixed Content) وجود نداشته باشد؛ یعنی تصویر/اسکریپت/فونت از HTTP لود نشود.

-

ریدایرکتها و نسخههای دامنه (www و بدون www) یکپارچه باشند تا کاربر بین چند نسخه سرگردان نشود.

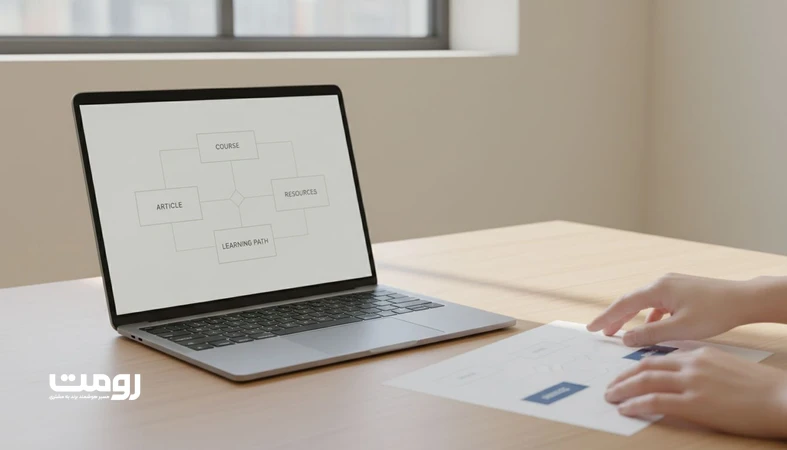

در طراحی وبسایت حرفهای معمولاً SSL را باید به عنوان بخشی از «زیرساخت اعتماد» ببینید: همانقدر مهم که ساختار محتوا و مسیرهای کاربر مهم هستند. اگر امنیت ارتباط ناقص باشد، بهترین UI هم در لحظه حساس (ثبت سفارش/ارسال فرم) بیاثر میشود.

انواع گواهی SSL: از DV تا EV و انتخاب درست برای سایتهای ایرانی

گواهیها معمولاً از دو زاویه دستهبندی میشوند: سطح اعتبارسنجی و پوشش دامنه. شناخت این دو به انتخاب درست و جلوگیری از هزینه اضافی کمک میکند.

سطح اعتبارسنجی: DV، OV، EV

-

DV (Domain Validation): تأیید مالکیت دامنه. سریع و رایج؛ برای وبلاگها، سایتهای شخصی و بسیاری از کسبوکارهای کوچک کافی است.

-

OV (Organization Validation): علاوه بر دامنه، اطلاعات سازمان هم بررسی میشود. برای سایتهای شرکتی، خدمات B2B و برندهایی که باید «هویت حقوقی» را برجسته کنند، مناسبتر است.

-

EV (Extended Validation): بررسی سختگیرانهتر. در تجربه مرورگرهای مدرن، نمایش ظاهری EV کمتر از گذشته «پررنگ» است، اما همچنان برای بعضی سازمانها بهعنوان استاندارد داخلی یا الزامات قراردادی استفاده میشود.

پوشش دامنه: Single، Wildcard، Multi-domain

-

Single-domain: یک دامنه (مثلاً example.com).

-

Wildcard: تمام زیردامنهها (مثلاً *.example.com). برای زمانی که سابدامینهای متعدد دارید (panel، blog، api).

-

Multi-domain (SAN): چند دامنه متفاوت زیر یک گواهی. برای هلدینگها یا چند برند مرتبط میتواند کارآمد باشد.

برای اکثر سایتهای خدماتی و فروشگاهی در ایران، یک DV معتبر (یا در صورت نیاز OV) همراه با پیادهسازی صحیح کافی است. انتخاب «نوع گواهی» بهتنهایی مشکل را حل نمیکند؛ کیفیت اجرا تعیینکننده است.

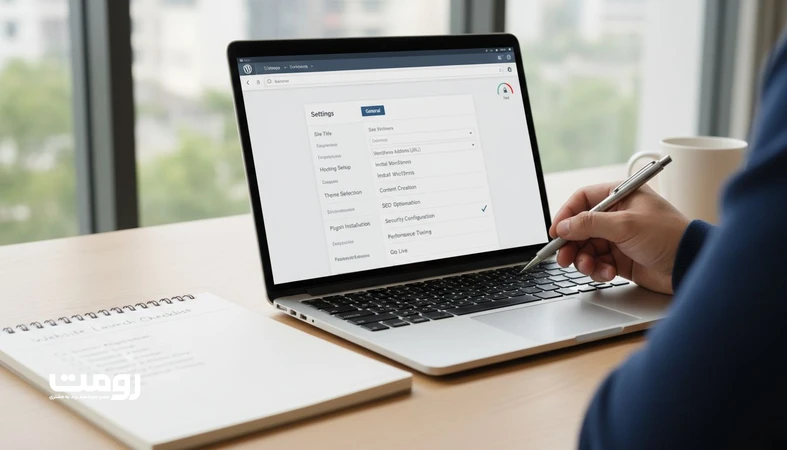

پیادهسازی درست در برابر نصب سطحی: چکلیست عملی برای اجرا

یکی از خطاهای رایج این است که SSL نصب میشود، ولی سایت از نظر کاربر و موتور جستجو هنوز «دو نسخه» دارد: HTTP و HTTPS. پیادهسازی استاندارد باید یک مهاجرت کنترلشده و بدون نشتی باشد. چکلیست زیر دید تصمیممحور میدهد:

-

ریدایرکت 301 سراسری از HTTP به HTTPS برای همه صفحات، بدون حلقه (Redirect Loop) و بدون زنجیرههای طولانی.

-

یکپارچهسازی نسخه دامنه (www یا بدون www) و ثابتکردن canonical ها.

-

رفع Mixed Content با تغییر همه URLهای منابع به HTTPS (تصاویر، فونتها، JS/CSS، iframes).

-

بهروزرسانی نقشه سایت (sitemap) و آدرسهای داخلی تا خزندهها فقط نسخه HTTPS را ببینند.

-

پیکربندی HSTS با احتیاط (پس از اطمینان کامل). HSTS اشتباه میتواند دسترسی به سایت را برای کاربران قفل کند.

-

بررسی زنجیره گواهی (Certificate Chain) و نصب درست intermediate ها، مخصوصاً روی بعضی سرورها.

اگر در حال راهاندازی یا بازطراحی هستید، این موارد باید از ابتدا در معماری فنی و محتوایی لحاظ شوند؛ چون هر ریدایرکت اضافی و هر خطای ریز، به تجربه کاربر و سرعت ادراکشده ضربه میزند. در طراحی سایت وردپرس هم معمولاً چالشها بیشتر به تنظیمات افزونهها، URLهای ذخیرهشده در دیتابیس، و منابع خارجی قالب برمیگردد.

خطاهای رایج SSL در سایتهای ایرانی و راهحلهای سریع

در پروژههای واقعی، مشکلات SSL معمولاً «گواهی بد» نیست؛ «پیادهسازی ناقص» است. چند خطای پرتکرار و راهحل تصمیممحور:

Mixed Content (قفل هست، ولی مرورگر هشدار میدهد)

علت: فایلهای CSS/JS/تصویر از HTTP یا دامنههای ناامن لود میشوند. راهحل: همه منابع را HTTPS کنید یا جایگزین امن بگذارید؛ سپس کش را پاک کنید و دوباره تست بگیرید.

گواهی منقضی یا تمدید ناموفق

علت: تمدید دستی فراموش شده یا اتوماسیون درست کار نمیکند. راهحل: مانیتورینگ تاریخ انقضا، تمدید خودکار و تست پس از تمدید (بهخصوص اگر چند سرور یا CDN دارید).

نام دامنه با گواهی همخوان نیست

علت: سایت روی www باز میشود ولی گواهی فقط برای دامنه بدون www صادر شده (یا برعکس)، یا زیردامنهها پوشش داده نشدهاند. راهحل: انتخاب صحیح Single/Wildcard/SAN و تعیین نسخه واحد دامنه.

ریدایرکت لوپ یا چندمرحلهای

علت: تداخل تنظیمات هاست، وبسرور، افزونههای وردپرس و CDN. راهحل: یک نقطه را «مرجع ریدایرکت» کنید و بقیه را خاموش/هماهنگ کنید؛ سپس مسیر درخواست را با ابزارهای تست ریدایرکت بررسی کنید.

TLS قدیمی یا تنظیمات ضعیف

علت: فعال بودن پروتکلهای قدیمی یا cipherهای ناامن. راهحل: بهروزرسانی تنظیمات سرور و محدودکردن به نسخههای امن TLS مطابق توصیههای بهروز.

امنیت ارتباط و اعتماد کاربر: از جزئیات UI تا ریسکهای برند

کاربر بهندرت درباره TLS مطالعه میکند؛ اما نشانهها را میبیند و تصمیم میگیرد. چند نقطه تماس مهم در تجربه کاربری:

-

فرمها: اگر صفحه فرم روی HTTPS باشد ولی مقصد ارسال (action) یا اسکریپت فرم ناامن باشد، هم ریسک امنیتی دارید و هم احتمال خطا در ارسال.

-

ورود و پنل کاربری: کوکیهای جلسه باید Secure و HttpOnly باشند؛ وگرنه TLS بهتنهایی کافی نیست.

-

فونتها/اسکریپتهای خارجی: استفاده از منابع شخص ثالث بدون بررسی، هم Mixed Content ایجاد میکند و هم ریسک زنجیره تامین (Supply Chain) را بالا میبرد.

از منظر برند، یک هشدار امنیتی مرورگر میتواند اثر «بیاعتبارسازی فوری» داشته باشد؛ مخصوصاً برای سایتهای خدماتی (پزشکی، حقوقی، آموزشی) که اعتماد اساس تصمیم کاربر است. بنابراین بهتر است امنیت ارتباط را در کنار معماری محتوا و تجربه کاربری ببینید، نه بهعنوان یک تیک فنی.

جدول مقایسه: انتخاب گواهی و سناریوهای مناسب

برای تصمیمگیری سریع، این جدول کمک میکند نوع گواهی را با نیاز واقعی کسبوکار تطبیق دهید:

| سناریو | پیشنهاد نوع اعتبارسنجی | پوشش دامنه پیشنهادی | نکته اجرایی مهم |

|---|---|---|---|

| سایت شخصی/رزومه/وبلاگ | DV | Single | ریدایرکت 301 و حذف Mixed Content کافی است |

| سایت شرکتی B2B با فرمهای لید | DV یا OV | Single یا Wildcard (در صورت سابدامین) | یکپارچهسازی www و canonical ها برای سئو حیاتی است |

| فروشگاه اینترنتی با پنل کاربری | DV یا OV | Single/Wildcard بسته به معماری | کوکیهای Secure/HttpOnly و منابع خارجی کنترل شوند |

| اپلیکیشن وب + API روی سابدامین | DV یا OV | Wildcard یا SAN | همگامسازی گواهی روی همه سرویسها و مانیتورینگ تمدید |

جمعبندی و راهنمای عملی

SSL/TLS اگر درست انتخاب و درست پیادهسازی شود، هم امنیت واقعی ارتباط را بالا میبرد و هم به زبان سادهتر «استرس کاربر» را کم میکند؛ نتیجهاش اعتماد بیشتر، تعامل بهتر و کاهش ریزش در نقاط حساس مثل فرمها و پرداخت است. در عمل، تفاوت برندهای حرفهای با سایتهای پرریسک معمولاً در همین جزئیات دیده میشود: یکپارچگی HTTPS، نبود Mixed Content، ریدایرکتهای تمیز، و مدیریت تمدید گواهی.

برای اقدام عملی، این سه قدم را اولویت دهید: (۱) ابتدا ساختار دامنه را مشخص کنید (www/بدون www، سابدامینها)، سپس نوع گواهی را مطابق آن انتخاب کنید. (۲) مهاجرت را کامل انجام دهید: ریدایرکت 301، canonical، منابع داخلی، sitemap و رفع Mixed Content. (۳) مانیتورینگ و تمدید خودکار را جدی بگیرید؛ چون یک انقضا میتواند در چند دقیقه به اعتماد و فروش آسیب بزند. اگر در بازطراحی سایت هستید، بهتر است امنیت ارتباط را همزمان با معماری صفحات و استانداردهای محتوا در یک برنامه منسجم ببینید. برای بررسی ساختار و اجرای استاندارد میتوانید از طریق درخواست مشاوره اقدام کنید.

سوالات متداول

۱. آیا داشتن SSL برای همه سایتها ضروری است؟

بله؛ حتی اگر پرداخت آنلاین ندارید، دادههایی مثل شماره تماس، ایمیل و کوکیهای ورود حساس هستند و بدون HTTPS میتوانند در مسیر شنود یا دستکاری شوند.

۲. تفاوت SSL رایگان و پولی در چیست؟

تفاوت اصلی معمولاً در سطح اعتبارسنجی (DV/OV/EV)، پشتیبانی، گارانتی و امکانات مدیریتی است؛ از نظر رمزنگاری، اجرای درست مهمتر از قیمت گواهی است.

۳. چرا بعد از نصب SSL هنوز مرورگر هشدار امنیتی میدهد؟

معمولاً به دلیل Mixed Content، ریدایرکتهای ناقص، یا همخوان نبودن دامنه با گواهی است؛ باید همه منابع و نسخههای دامنه یکپارچه و امن شوند.

۴. آیا SSL بهتنهایی سایت را امن میکند؟

خیر؛ SSL فقط امنیت ارتباط را تامین میکند. امنیت کلی به بهروزرسانیها، تنظیمات سرور، امنیت وردپرس/افزونهها، سیاستهای کوکی و کنترل دسترسی هم وابسته است.

۵. بهترین نوع گواهی برای فروشگاه اینترنتی چیست؟

برای بسیاری از فروشگاهها DV کافی است، اما اگر برند به اعتبار حقوقی نیاز دارد OV انتخاب بهتری است؛ مهمتر از نوع گواهی، اجرای درست HTTPS در همه صفحات است.

منابع:

Google Search Central. HTTPS as a ranking signal. https://developers.google.com/search/blog/2014/08/https-as-ranking-signal

Mozilla. HTTP Strict Transport Security (HSTS). https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Strict-Transport-Security