بسیاری از نفوذهای موفق از جایی شروع میشوند که در نگاه اول «بیخطر» به نظر میرسد: یک تصویر پروفایل، یک فایل PDF کاتالوگ، یا یک رزومه که برای فرم استخدام آپلود شده است. مسئله این نیست که تیمها امنیت را جدی نمیگیرند؛ مسئله این است که سیستم آپلود فایل و کتابخانه رسانهها معمولاً در مرز بین «تجربه کاربری» و «زیرساخت فنی» قرار میگیرد و دقیقاً به همین دلیل، در مرحله طراحی و راهاندازی به اندازه ورود، پرداخت، یا پنل مدیریت بازبینی نمیشود.

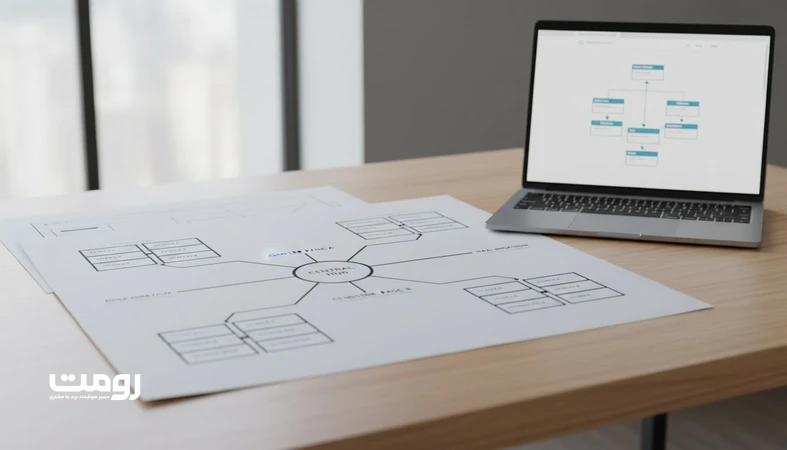

مهاجم هم دقیقاً همین را میداند. اگر بتواند یک فایل با محتوای مخرب را وارد سیستم کند، یا یک فایل ظاهراً سالم را طوری جاگذاری کند که بعداً اجرا شود، راهی برای اجرای کد، دسترسی به دادهها، آلودهکردن بازدیدکنندگان، یا حرکت در شبکه داخلی پیدا میکند. در این مقاله، «امنیت فایلها و آپلودها» را بهعنوان بخشی از معماری سایت بررسی میکنیم: از تصمیمهای درست در CMS (بهویژه وردپرس) تا سیاستهای نگهداری رسانهها، با رویکرد پیشگیرانه و تصمیممحور.

ریسکهای واقعی آپلود فایل: از آپلود شل تا آلودگی زنجیره تامین

وقتی کاربر یا مدیر سایت فایل آپلود میکند، شما عملاً یک ورودی داده با سطح پیچیدگی بالا ایجاد کردهاید؛ چون «فایل» فقط یک پسوند نیست، یک ساختار باینری با متادیتا، نوع محتوا و رفتارهای متفاوت در مرورگر و سرور است. رایجترین سناریوهای حمله در آپلودها معمولاً در چند دسته قرار میگیرند:

- آپلود فایل اجرایی یا شل وب: مهاجم فایلی شبیه تصویر یا متن آپلود میکند، اما سرور آن را بهعنوان کد (مثلاً PHP) اجرا میکند.

- دورزدن اعتبارسنجی با پسوندهای دوگانه: مانند file.php.jpg یا استفاده از کاراکترهای ویژه و بزرگ و کوچککردن حروف برای عبور از فیلترهای ساده.

- محتوای فعال داخل فایلهای بهظاهر امن: مانند SVG (قابل حمل اسکریپت)، PDF (جاوااسکریپت/اکشنها)، یا فایلهای آفیس دارای ماکرو (در سناریوهای دانلود برای کارکنان).

- استفاده از متادیتا برای تزریق: دادههای EXIF در تصاویر یا متادیتای PDF گاهی در زنجیره پردازش، به ابزارها یا ماژولهای آسیبپذیر میرسند.

- مسمومسازی کتابخانه رسانهها: جایگزینی فایلهای موجود (overwrite)، یا آپلود فایلهای همنام برای تغییر منابعی که قبلاً در صفحات استفاده شدهاند.

برای تصمیمگیری درست، باید بدانید ریسکها فقط «نفوذ به سرور» نیست. گاهی خروجی آن، آلودهکردن کاربران، افت اعتماد برند، یا حتی جریمههای حقوقی و قراردادی (بهخصوص در کسبوکارهای B2B) است.

ضعفهای رایج در CMSها (با تاکید بر وردپرس) و خطاهای تنظیمات اولیه

در بسیاری از سایتهای ایرانی، وردپرس به دلیل سرعت راهاندازی و اکوسیستم افزونهها انتخاب میشود. اما «پیشفرضهای راحت» لزوماً «پیشفرضهای امن» نیستند. چند ضعف رایج که در پروژههای ریدیزاین و عیبیابی زیاد دیده میشود:

- نقشها و دسترسیهای بیش از حد: کاربری که فقط باید محتوا بگذارد، امکان آپلود هر فایل یا نصب افزونه دارد.

- افزونههای فرمساز یا آپلودر بدون محدودیت دقیق: برخی فرمها اجازه آپلود فایل را میدهند اما محدودیت MIME، اندازه و تعداد فایل را درست اعمال نمیکنند.

- دسترسی مستقیم و فهرستشدن پوشهها: اگر Directory Listing فعال باشد، پوشه uploads تبدیل به ویترین فایلها میشود.

- بروزرسانینشدن هسته و افزونهها: بسیاری از نفوذها از طریق آپلود مستقیم نیست، از طریق یک آسیبپذیری در افزونه مدیریت رسانه یا گالری است.

اگر سایت قرار است از ابتدا حرفهای و قابل اتکا ساخته شود، این موارد باید جزو چکلیست طراحی و تحویل باشد، نه اینکه بعد از حادثه به یادشان بیفتیم. در پروژههای طراحی سایت وردپرس، یکی از نقاط کلیدی همین است که امنیت ورودیهای رسانه، همسطح با UX و ساختار محتوا دیده شود.

از منظر مدیریتی هم یک نکته مهم است: هر افزونهای که «آپلود» را سادهتر میکند، اگر محدودیت و لاگگذاری نداشته باشد، سطح حمله را بزرگتر میکند. بنابراین تصمیم درست، انتخاب حداقلی و کنترلشده است، نه افزودن قابلیتهای متعدد بدون معماری امنیتی.

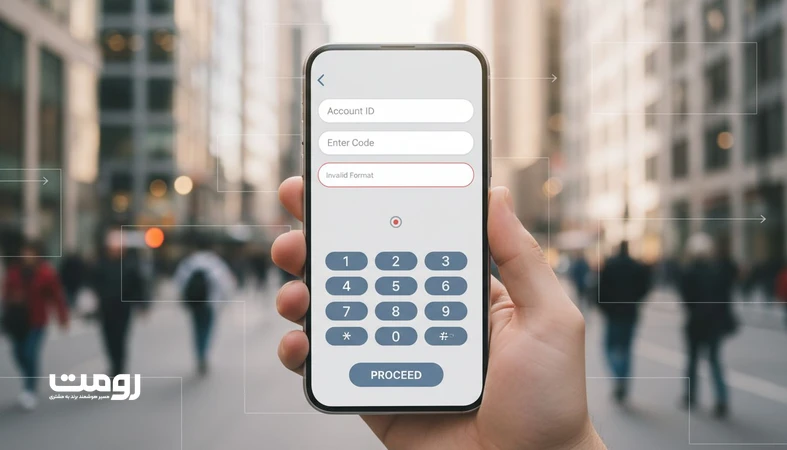

MIME Type و اعتبارسنجی چندلایه: چرا پسوند کافی نیست

پسوند فایل (مثل .jpg یا .pdf) فقط یک برچسب است و بهراحتی جعل میشود. کنترل درست باید چندلایه باشد و هم در سمت کاربر و هم در سمت سرور انجام شود. مفهوم کلیدی اینجا MIME Type است: نوع واقعی محتوا که مرورگر/سرور بر اساس هدرها یا بررسی باینری تشخیص میدهند.

حداقل رویکرد قابل اتکا برای اعتبارسنجی آپلود:

- لیست مجاز (Allowlist) برای فرمتها، نه لیست ممنوع (Blocklist).

- تطبیق پسوند با MIME: اگر کاربر گفت jpg اما سرور آن را text/html یا application/x-php تشخیص داد، باید رد شود.

- بررسی امضای فایل (Magic Bytes): برای تصاویر و PDFها، بررسی هدر واقعی فایل جلوی بسیاری از جعلها را میگیرد.

- استانداردسازی خروجی: برای تصاویر، تبدیل به فرمت امنتر (مثل re-encode کردن) میتواند محتوای مخرب و متادیتا را کاهش دهد.

چالش رایج در ایران این است که تیمها میخواهند «همه چیز آپلود شود» تا کاربر اذیت نشود. راهحل تصمیممحور این است که فرمتها را بر اساس سناریوها دستهبندی کنید: رسانه عمومی سایت (تصویر/ویدئو) یک سیاست دارد، فایلهای خصوصی (قرارداد/رزومه) سیاست دیگر، و فایلهای قابل دانلود عمومی (کاتالوگ) سیاست سوم.

محدودیت فرمتها و سیاست آپلود: تصمیمهای محصولی با اثر امنیتی

هر چه تنوع فرمتهای مجاز بیشتر باشد، سطح حمله بزرگتر میشود. این یک تصمیم امنیتی-محصولی است: شما بین «انعطاف برای کاربر» و «کنترل برای سیستم» باید توازن بسازید. جدول زیر یک نگاه تصمیممحور به چند فرمت رایج میدهد:

| نوع فایل | ریسک رایج | پیشنهاد سیاست |

|---|---|---|

| JPG/PNG | متادیتا، فایل جعلی با پسوند تصویر | اجازه با re-encode سمت سرور و محدودیت اندازه |

| SVG | اسکریپت و XSS | برای آپلود عمومی غیرفعال؛ فقط با Sanitizer معتبر |

| اکشنها/متادیتا، محتوای پنهان | اجازه با اسکن بدافزار و محدودیت دانلود/نمایش | |

| ZIP/RAR | Zip bomb، فایلهای چندگانه مخرب | در سایت عمومی ترجیحاً ممنوع؛ فقط در پنلهای کنترلشده |

نکته مهم: اگر مدل کسبوکار شما نیاز به دریافت فایل از مشتری دارد (مثلاً دریافت مدارک، نمونهکار، قرارداد)، بهتر است جریان «آپلود» را از کتابخانه رسانه عمومی جدا کنید و برای آن مسیر اختصاصی با کنترل دسترسی و نگهداری تعریف کنید. این نگاه در طراحی سایت حرفهای تبدیل به تصمیم معماری میشود، نه یک تنظیم پراکنده.

سطح دسترسی پوشهها، مسیر ذخیرهسازی و جلوگیری از اجرا شدن فایلها

حتی اگر اعتبارسنجی فایل عالی باشد، یک اصل دفاعی مهم باقی میماند: فایلهای آپلودشده نباید قابلیت اجرا شدن روی سرور را داشته باشند. این اصل، ریسک «آپلود شل» را بهشدت کاهش میدهد؛ چون حتی اگر فایل مخرب وارد شد، تبدیل به کد اجرایی نمیشود.

چالشها و راهحلهای عملی در این بخش:

- چالش: قرار گرفتن uploads زیر web root و دسترسی مستقیم از مرورگر.

راهحل: محدودسازی اجرای اسکریپت در پوشه آپلود (با تنظیمات وبسرور) و در صورت امکان ذخیرهسازی فایلهای حساس خارج از مسیر عمومی.

- چالش: مجوزهای اشتباه فایل/پوشه (permissions) که امکان تغییر یا تزریق را بالا میبرد.

راهحل: اعمال اصل حداقل دسترسی و بررسی اینکه وبسرور فقط به اندازه لازم دسترسی نوشتن دارد.

- چالش: قابلیت overwrite یا آپلود فایل همنام.

راهحل: نامگذاری یکتا و جلوگیری از جایگزینی فایلهای موجود مگر با دسترسی مدیریتی و ثبت لاگ.

این تصمیمها به ظاهر فنیاند، اما اثر تجاری مستقیم دارند: اگر رسانهها کانال نفوذ شوند، هزینه بازیابی، افت سئو، و لطمه اعتماد میتواند از هزینه طراحی اولیه بیشتر شود.

اسکن بدافزار، قرنطینه و لاگگذاری: امنیتی که قابل پیگیری باشد

در بسیاری از سایتها، امنیت آپلود به «فیلتر پسوند» خلاصه میشود. درحالیکه برای فایلهایی مثل PDF یا حتی تصویر، اسکن بدافزار و سیاست قرنطینه میتواند لایه دوم مهم باشد. منظور از قرنطینه این است که فایل ابتدا در یک وضعیت غیرقابل انتشار ذخیره شود، اسکن و ارزیابی شود، سپس در دسترس کاربر یا در کتابخانه رسانه منتشر شود.

سه اقدام که معمولاً بیشترین اثر را دارند:

- اسکن سمت سرور با موتورهای معتبر (بهخصوص برای فرمهای دریافت فایل از کاربران ناشناس).

- لاگگذاری رویداد آپلود: چه کسی، چه زمانی، از چه IP، چه فایلی و در کدام مسیر آپلود کرده است.

- هشگذاری و ردیابی: نگهداری checksum کمک میکند تغییرات غیرمجاز فایلها شناسایی شود.

نکته مدیریتی: اگر لاگ ندارید، در زمان رخداد «نمیدانید چه اتفاقی افتاده» و همین، زمان بازیابی را چند برابر میکند. امنیت بدون مشاهدهپذیری، بیشتر شبیه امیدواری است تا کنترل.

هدف از امنیت رسانهها حذف ریسک نیست؛ هدف این است که مسیرهای محتمل نفوذ سخت، قابل ردیابی و قابل مهار شوند.

نامگذاری فایلها، حریم خصوصی رسانهها و سیاست نگهداری (Retention)

کتابخانه رسانه فقط محل نگهداری تصویر نیست؛ یک پایگاه داده از داراییهای دیجیتال است. در بسیاری از سایتها، فایلها با نامهای قابل حدس مثل national-card.jpg یا contract-final.pdf آپلود میشوند و سپس با یک URL قابل دسترسی عمومی منتشر میگردند. این موضوع بهویژه برای کسبوکارهای خدماتی، پزشکی، آموزشی و منابع انسانی در ایران میتواند ریسک جدی حریم خصوصی ایجاد کند.

بهترین تمرینها در این بخش:

- نامگذاری غیرقابل حدس و یکتا (ترکیبی از شناسه و تاریخ) و حذف اطلاعات حساس از نام فایل.

- تفکیک رسانه عمومی و خصوصی: هر فایل لازم نیست در مسیر عمومی قابل دسترسی باشد.

- سیاست نگهداری: مشخص کنید فایلهای فرمها (مثل رزومهها) تا چه مدت نگهداری میشوند و چه زمانی حذف میشوند.

- کنترل دسترسی برای پیشنمایش: نمایش/دانلود فایلهای حساس فقط برای نقشهای مشخص.

این موضوع دقیقاً جایی است که معماری محتوا با امنیت تلاقی میکند: شما دارید تصمیم میگیرید «چه چیزی دارایی رسانهای عمومی است» و «چه چیزی سند خصوصی». اگر این تفکیک در طراحی لحاظ نشود، بعداً با افزونه و وصله، به سختی قابل اصلاح است.

جمع بندی: امنیت آپلود فایل یک جزء معماری سایت است، نه یک افزونه

امنیت فایلها و آپلودها زمانی درست مدیریت میشود که از ابتدا به عنوان یک جزء از معماری سایت دیده شود: سیاست فرمتهای مجاز، اعتبارسنجی چندلایه (پسوند، MIME و امضای فایل)، جلوگیری از اجرای فایل در مسیر آپلود، لاگگذاری و قرنطینه، و در نهایت سیاست نگهداری و حریم خصوصی رسانهها. در عمل، بخش زیادی از نفوذها نتیجه یک تصمیم کوچک و نادیدهگرفتهشده در مرحله راهاندازی است؛ مثل آزاد گذاشتن SVG، دسترسیهای نقشها، یا نگهداری فایلهای حساس در یک مسیر عمومی.

اگر سایت را یک سیستم زنده و قابل توسعه میبینید، امنیت رسانهها باید همراستا با UX، ساختار محتوا و استانداردهای فنی طراحی شود. رویکرد پیشگیرانه یعنی قبل از اینکه کتابخانه رسانه به «سطح حمله» تبدیل شود، آن را به «دارایی کنترلشده» تبدیل کنید. برای بررسی معماری و نقاط ریسک در مسیر طراحی و بازطراحی، میتوانید از درخواست مشاوره استفاده کنید.

منابع:

AWS. AWS WAF Security Automations and filtering common web exploits.

OWASP. Unrestricted File Upload.