سیاست رمز عبور و احراز هویت در تیم محتوا، فقط یک «موضوع آیتی» نیست؛ یک تصمیم مدیریتی برای کاهش ریسک انسانی است. در عمل، بیشترین رخنهها از جایی شروع میشوند که دسترسیها زیاد است، افراد متنوعاند (نویسنده، ویراستار، ادمین، طراح، سئوکار)، کارها عجلهای پیش میرود و رمزها بین پیامرسانها ردوبدل میشوند. تیم محتوا معمولاً به پنل سایت، ایمیلهای کاری، سرویسهای تحلیلی، ابزارهای طراحی و گاهی حسابهای تبلیغاتی دسترسی دارد؛ یعنی اگر یک حساب لو برود، فقط «یک صفحه» آسیب نمیبیند، اعتبار برند، دادههای مخاطب و حتی درآمد کسبوکار تحت تاثیر قرار میگیرد.

این مقاله یک چارچوب تصمیممحور و اجرایی برای سیاست رمز عبور و احراز هویت ارائه میدهد: از استانداردهای گذرواژه و مدیریت رمز تا احراز هویت دومرحلهای، نقشها و سطح دسترسی، و آموزشهای لازم برای تیم. هدف این است که امنیت، مزاحم سرعت تولید محتوا نشود؛ بلکه با فرآیند درست، به یک عادت سازمانی پایدار تبدیل شود.

تهدیدهای رایج برای تیم محتوا: ریسک انسانی قبل از ریسک فنی

وقتی درباره امنیت صحبت میکنیم، ذهن خیلیها به «هک» و حملات پیچیده میرود؛ اما در تیمهای محتوا، سناریوهای رایجتر معمولاً سادهترند: فیشینگ، استفاده مجدد از رمز در چند سرویس، اشتراکگذاری رمز با همکار یا فریلنسر، یا باقی ماندن دسترسی نفرات سابق. اینها ریسکهای انسانیاند و با سیاستگذاری و آموزش درست کنترل میشوند.

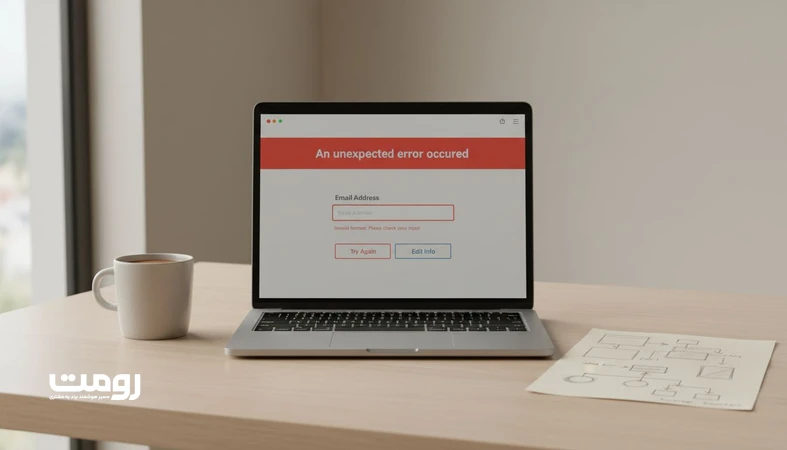

- فیشینگ و جعل صفحه ورود: لینکهای شبیه گوگل/وردپرس/مایکروسافت که رمز را میدزدند.

- رمزهای تکراری یا قابل حدس: استفاده از الگوهای ساده، تاریخ تولد، شماره موبایل یا نام برند.

- ارسال رمز در تلگرام/واتساپ: حتی اگر امن به نظر برسد، کنترل سازمانی ندارد و قابل فوروارد است.

- دسترسی بیش از نیاز: نویسندهای که دسترسی ادمین دارد یا دسترسی «همه چیز» برای راحتی.

- دستگاههای ناامن: لپتاپ مشترک، مرورگرهای ذخیرهکننده رمز بدون قفل، یا گوشی بدون پین.

برای برندهایی که سایت را جدی میگیرند، امنیت بخشی از کیفیت تجربه دیجیتال است؛ همانقدر مهم که معماری محتوا و UX مهماند. اگر در حال بازطراحی ساختار سایت یا حرفهایسازی حضور آنلاین هستید، امنیت دسترسیهای تیم محتوا باید همزمان با طراحی سیستم انجام شود، نه بعد از وقوع حادثه.

سیاست رمز عبور: حداقل استانداردهای قابل دفاع و قابل اجرا

یک سیاست خوب، بین «امنیت» و «اجرایی بودن» تعادل ایجاد میکند. سیاستی که بیش از حد سختگیرانه باشد، افراد را به دور زدن قواعد سوق میدهد (نوشتن رمز روی کاغذ، ذخیره در نوت موبایل، یا استفاده از یک الگوی ثابت). پس استاندارد باید روشن، قابل آموزش و قابل کنترل باشد.

الزامات پیشنهادی برای گذرواژه

- حداقل طول: ۱۴ تا ۱۶ کاراکتر (ترجیحاً عبارت عبور بهجای رمز کوتاه).

- ترکیبپذیری: الزام به پیچیدگی افراطی را جایگزین «طول و یکتا بودن» کنید.

- منع استفاده از اطلاعات قابل حدس: نام برند، دامنه سایت، نام تیم، شماره تماس، تاریخها.

- منع استفاده مجدد: هر سرویس کلیدی (ایمیل، وردپرس، آنالیتیکس) رمز یکتا داشته باشد.

- تغییر رمز: فقط در شرایط منطقی (نشت احتمالی، ترک همکاری، یا رخداد امنیتی)، نه تغییر دورهای بیدلیل.

عبارت عبور (Passphrase) بهتر از رمز پیچیده اما کوتاه

بهجای رمزهای سخت و کوتاه، از عبارتهای طولانی و بهیادماندنی استفاده کنید؛ مثل ترکیب چند کلمه نامرتبط با نشانهها. این روش هم امنیت بالاتری دارد و هم احتمال یادداشتبرداری ناامن را کم میکند.

مدیریت رمز عبور در تیم: از «گروه تلگرام» تا «Password Manager»

حتی بهترین رمزها وقتی بد مدیریت شوند، بیاثرند. نقطه شکست رایج در ایران، اشتراکگذاری دسترسیها در پیامرسانهاست؛ چون سریع است. راهحل حرفهای این است که اشتراکگذاری رمز را به «اشتراکگذاری دسترسی» تبدیل کنید: یعنی هر نفر حساب خودش را داشته باشد و اگر لازم شد، دسترسی با نقش و مدتزمان مشخص داده شود.

- اصل حساب کاربری فردی: هیچ حساب مشترکی برای تیم محتوا نداشته باشید، مگر با توجیه دقیق.

- مدیر رمز سازمانی: برای نگهداری امن رمزها و اشتراکگذاری کنترلشده استفاده شود.

- قانون خروج: با پایان همکاری، دسترسی همان روز حذف و نشستها از همه دستگاهها خارج شود.

- ثبت داراییهای دسترسی: فهرست سرویسها، نقشها، مالک حساب و روش بازیابی، مستند شود.

این سطح از نظم معمولاً وقتی پایدار میشود که همراه معماری محتوای درست و فرآیندهای مشخص باشد. در پروژههای حرفهای، تیم محتوا باید از ابتدا با ساختار نقشها، گردش کار و دسترسیها همراستا شود؛ موضوعی که در خدمات هویت دیجیتال نیز بهصورت سیستمی به آن نگاه میشود.

احراز هویت دومرحلهای (MFA/2FA): انتخاب روش مناسب برای تیم محتوا

احراز هویت دومرحلهای یکی از موثرترین کنترلها در برابر سرقت رمز است، چون حتی با لو رفتن گذرواژه، ورود مهاجم را سخت میکند. اما روش انتخابی باید با شرایط واقعی تیم در ایران سازگار باشد: قطع و وصل پیامک، تعویض شماره، گوشیهای متعدد، یا دسترسی محدود برخی همکاران به سرویسهای بینالمللی.

| روش MFA | امنیت نسبی | مزیت برای تیم محتوا | ریسک/محدودیت رایج |

|---|---|---|---|

| اپلیکیشن کدساز (TOTP) | بالا | بدون وابستگی به پیامک، قابل مدیریت و استاندارد | نیاز به بکاپ کدها و مدیریت تعویض گوشی |

| کلید امنیتی سختافزاری (Security Key) | خیلی بالا | مناسب نقشهای حساس مثل ادمین اصلی | هزینه، گم شدن، نیاز به سیاست تحویل و نگهداری |

| پیامک | متوسط | راهاندازی ساده و قابل فهم | آسیبپذیری بیشتر، مشکلات سیمکارت و تعویض شماره |

| Push Notification | بالا | تجربه کاربری خوب و سریع | وابسته به اکوسیستم سرویس و گوشی، ریسک تایید عجولانه |

برای تیم محتوا، پیشنهاد عملی این است: برای همه اعضا TOTP فعال شود؛ برای ادمینهای اصلی یا حسابهای حیاتی (ایمیل مالک دامنه، پنل هاست، حسابهای تبلیغاتی) از کلید امنیتی یا دستکم MFA قویتر استفاده شود. همچنین کدهای بازیابی باید در یک محل امن و سازمانی نگهداری شوند، نه در گوشی شخصی یک نفر.

نقشها و سطح دسترسی: کمترین دسترسی لازم (Least Privilege) در عمل

بخش بزرگی از امنیت تیم محتوا، با «طراحی درست نقشها» حل میشود. اگر همه ادمین باشند، کوچکترین اشتباه یا آلوده شدن یک دستگاه میتواند فاجعه ایجاد کند. سیاست پیشنهادی این است که دسترسیها را براساس وظیفه تعریف کنید و دورهای بازبینی کنید.

الگوی نقشهای رایج در یک سایت محتوامحور

- نویسنده: ایجاد پیشنویس و ارسال برای بازبینی

- ویراستار/سردبیر: ویرایش، تایید و انتشار محتوا

- مدیر سئو: دسترسی به ابزارهای تحلیل و تنظیمات محدود سئو

- ادمین فنی: مدیریت افزونهها/قالب/کاربران (تا حد امکان جدا از تیم محتوا)

این تفکیک وقتی بهتر جواب میدهد که معماری سایت و جریان کار انتشار از ابتدا درست طراحی شده باشد. اگر سایت شما روی وردپرس است، در پروژههای طراحی سایت وردپرس معمولاً میتوان نقشها، سطح دسترسی، فرآیند انتشار و کنترلهای امنیتی را همزمان با UX و ساختار محتوا استاندارد کرد تا تیم محتوا به جای دور زدن سیستم، با آن کار کند.

بازبینی دورهای دسترسیها

- ماهانه: بررسی لیست کاربران فعال و نقشها

- پس از هر تغییر تیمی: حذف دسترسی یا محدودسازی نقشها

- پس از هر رخداد مشکوک: ریست نشستها، تغییر رمزهای کلیدی، بررسی لاگها

آموزش و فرهنگسازی: چکلیست رفتاری برای کاهش خطای انسانی

سیاست بدون آموزش، روی کاغذ میماند. آموزش امنیت برای تیم محتوا نباید فنی و ترسناک باشد؛ باید کوتاه، تکرارشونده و مبتنی بر موقعیتهای واقعی باشد. هدف، ساخت «رفتار استاندارد» است: مثل اینکه هیچکس رمز را در پیامرسان ارسال نکند، یا قبل از ورود، آدرس سایت را چک کند.

چالشها و راهحلهای عملی در تیم محتوا

| چالش رایج | ریسک | راهحل اجرایی |

|---|---|---|

| ورود از لپتاپهای عمومی یا مشترک | سرقت نشست و ذخیره شدن رمز | الزام به پروفایل جداگانه مرورگر، خروج اجباری، عدم ذخیره رمز |

| تایید عجولانه MFA | ورود مهاجم با مهندسی اجتماعی | آموزش «هر تایید باید آگاهانه باشد»، بررسی نام سرویس و زمان |

| فریلنسرها و همکاری کوتاهمدت | باقی ماندن دسترسی پس از پایان کار | دسترسی زماندار، نقش محدود، چکلیست خروج در روز پایان |

| ارسال فایلها و دسترسیها در پیامرسان | نشت داده و دسترسی | استفاده از ابزارهای رسمی سازمانی و ثبتپذیر، عدم ارسال رمز |

چکلیست آموزشی کوتاه (برای نصب در نُت داخلی تیم)

- قبل از ورود، آدرس دامنه را دقیق چک کن؛ مخصوصاً در ایمیلها و پیامها.

- رمز را هیچوقت ارسال نکن؛ دسترسی را مدیریت کن.

- MFA را فقط وقتی تایید کن که خودت در حال ورود هستی.

- اگر گوشی/لپتاپ گم شد یا مشکوک شدی، همان لحظه گزارش بده.

- روی دستگاه دیگران وارد حسابهای کاری نشو؛ اگر مجبور شدی، نشست را قطع کن.

امنیت تیم محتوا وقتی پایدار است که «فرآیند» از «حافظه افراد» مهمتر باشد؛ یعنی حتی با تغییر افراد، استانداردها باقی بمانند.

جمعبندی: یک سیاست خوب، هم امن است هم کماصطکاک

سیاست رمز عبور و احراز هویت برای تیم محتوا، باید سه ویژگی داشته باشد: شفاف، قابل اجرا و قابل کنترل. شفاف یعنی هر عضو تیم بداند چه میخواهد و چه نباید بکند (رمز یکتا، عدم اشتراکگذاری، MFA). قابل اجرا یعنی برای واقعیتهای کاری ایران طراحی شده باشد (تعویض شماره، همکاری فریلنسری، چند دستگاه). قابل کنترل یعنی نقشها، دسترسیها، خروج افراد و نگهداری کدهای بازیابی مستند و قابل پیگیری باشد. اگر امروز این سیاست را تعریف کنید، در آینده هزینههای پنهانِ نشت داده، افت اعتماد مخاطب و توقف انتشار محتوا را کاهش میدهید. برای سازمانهایی که میخواهند حضور آنلاین حرفهای و قابل اتکا بسازند، امنیت دسترسیها بخشی از کیفیت زیرساخت وب است، نه یک کار جانبی. برای مطالعه سایر چارچوبهای حرفهای در طراحی و مدیریت وب، میتوانید از رومت شروع کنید.

سوالات متداول

۱. حداقل استاندارد رمز عبور برای تیم محتوا چیست؟

رمز یکتا با طول حداقل ۱۴ تا ۱۶ کاراکتر و ترجیحاً به شکل عبارت عبور، بههمراه منع استفاده از اطلاعات قابل حدس و منع استفاده مجدد در سرویسهای مختلف، حداقل استاندارد قابل دفاع است.

۲. آیا تغییر دورهای رمزها ضروری است؟

اگر MFA فعال است و رمزها قوی و یکتا هستند، تغییر دورهایِ بیدلیل معمولاً ارزش افزوده کمی دارد؛ تغییر باید در رخدادهای مشخص مثل نشت احتمالی، خروج همکار یا دسترسی مشکوک انجام شود.

۳. بهترین روش MFA برای تیمهای ایرانی کدام است؟

در بیشتر تیمها، اپلیکیشن کدساز (TOTP) انتخاب متعادلتری است چون به پیامک وابسته نیست. برای حسابهای حیاتی، استفاده از کلید امنیتی یا روشهای قویتر توصیه میشود.

۴. با فریلنسرها چگونه دسترسی امن بدهیم؟

بهجای حساب مشترک، برای هر فریلنسر حساب جداگانه با نقش محدود ایجاد کنید، مدت دسترسی را مشخص کنید و در روز پایان همکاری، دسترسی را حذف و نشستها را از همه دستگاهها خارج کنید.

۵. اگر کسی رمز را در پیامرسان ارسال کرد، چه واکنشی درست است؟

رمز باید همان لحظه تغییر کند، سپس بررسی شود آیا جای دیگری هم استفاده شده یا نه. بعد از آن، سیاست عدم ارسال رمز و روش جایگزینِ اشتراکگذاری دسترسی باید دوباره آموزش داده شود.

منابع:

Google Identity. Multi-Factor Authentication (MFA). https://cloud.google.com/identity/docs/mfa

NIST. Digital Identity Guidelines (SP 800-63). https://pages.nist.gov/800-63-3/