مقابله با حملات Brute Force معمولاً از یک سناریوی ساده شروع میشود: یک بات از بیرون، صفحه ورود یا API لاگین را پیدا میکند و هزاران تلاش ناموفق را با ترکیب نام کاربری و رمز عبور امتحان میکند. در وب فارسی این الگو زیاد دیده میشود؛ چون بسیاری از سایتها آدرسهای ورود قابل حدس، پیام خطای دقیق (مثل «نام کاربری وجود ندارد»)، و هیچ محدودیت مشخصی برای تعداد تلاشها ندارند. نتیجه میتواند از «قفل شدن منابع سرور و کندی سایت» تا «تصاحب حساب ادمین، تغییر محتوا، افزودن درِ پشتی و نشت داده» متفاوت باشد. نکته مهم این است که Brute Force فقط یک مشکل امنیتی نیست؛ مستقیماً تجربه کاربری، نرخ تبدیل و اعتبار برند را هم تخریب میکند، چون کاربران در زمانهای اوج حمله با لاگین ناموفق، تأخیر، یا خطاهای ۵۰۰ مواجه میشوند.

مقابله با حملات Brute Force: تصویر دقیق تهدید و نقاط ورود رایج

برای دفاع مؤثر، اول باید سطح حمله را درست بشناسید. Brute Force صرفاً «حدس رمز» نیست و در عمل چند مسیر رایج دارد: حمله مستقیم به فرم ورود، حمله به API احراز هویت، حمله به مسیرهای مدیریتی (مثل پنل ادمین)، و Credential Stuffing (استفاده از نام کاربری/رمزهای لو رفته از سرویسهای دیگر). در ایران، به دلیل استفاده گسترده از وردپرس و پنلهای آماده، الگوهای تکراری زیاد است و مهاجم با اسکن ساده میتواند دهها سایت مشابه را هدف بگیرد.

برای اینکه بدانید کجا باید کنترل بگذارید، این نقاط را بررسی کنید:

- فرم ورود وب (login page) و هر مسیر مشابه مثل /admin، /panel، یا زیر دامنههای قدیمی

- Endpointهای API مثل /api/login یا /oauth/token

- صفحه بازیابی رمز (فراموشی رمز) و ارسال کد یکبار مصرف

- صفحه ثبت نام و هر جایی که «تأیید وجود کاربر» را لو میدهد

- پنل مدیریت هاست/سرور (در صورت در دسترس بودن از اینترنت)

هدف شما این است که تلاشهای انبوه را گران، کند، و قابل ردیابی کنید؛ بدون اینکه کاربران واقعی اذیت شوند یا تیم پشتیبانی زیر بار تیکتهای «نمیتوانم وارد شوم» له شود.

کنترلهای پایه: Rate Limiting، قفل موقت و یکسانسازی پیام خطا

سریعترین و کمهزینهترین لایه دفاعی، محدودسازی تلاشهاست. این لایه باید هم روی وب و هم روی API اعمال شود، چون بسیاری از حملات از مسیر API انجام میشوند تا کپچا و محدودیتهای UI دور زده شود.

Rate Limiting (محدودسازی نرخ درخواست)

برای مسیرهای احراز هویت، محدودسازی را بر اساس ترکیبی از IP، User-Agent و در صورت امکان «شناسه دستگاه/کلاینت» تعریف کنید. اگر فقط IP معیار باشد، در شبکههای سازمانی یا اینترنت موبایل ممکن است کاربران واقعی آسیب ببینند. تنظیم پیشنهادی عمومی (بسته به ترافیک شما):

- ۵ تا ۱۰ تلاش ورود در دقیقه برای هر ترکیب IP+نام کاربری

- بعد از عبور از حد، پاسخ 429 و افزایش تأخیر (Progressive Delay)

- ثبت رخداد در لاگ امنیتی با برچسب مسیر (login/web، login/api)

قفل موقت حساب یا قفل موقت بر اساس نام کاربری

قفل کامل حساب بعد از چند تلاش، از نظر UX خطرناک است (حمله DoS روی حساب کاربران). گزینه بهتر، «قفل کوتاهمدت» با الگوی افزایشی است: مثلاً ۳۰ ثانیه، سپس ۲ دقیقه، سپس ۱۰ دقیقه. همچنین میتوانید قفل را به «نام کاربری + الگوی IP» گره بزنید تا با یک IP نتوان حساب افراد را قفل کرد.

پیام خطای یکنواخت و جلوگیری از User Enumeration

اگر پیام خطا بگوید «کاربر وجود ندارد»، مهاجم لیست کاربران را استخراج میکند. پیام باید یکنواخت باشد: «نام کاربری یا رمز عبور اشتباه است». در بازیابی رمز هم به جای «این ایمیل ثبت نشده»، بگویید «اگر حسابی با این مشخصات وجود داشته باشد، پیام ارسال میشود».

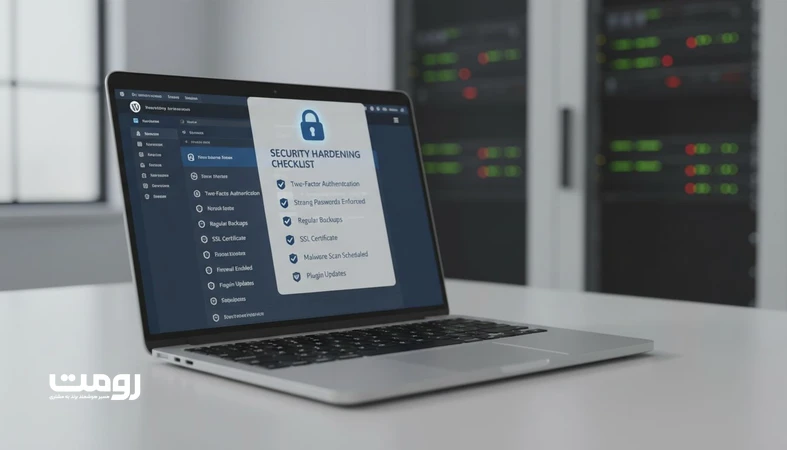

سختکردن احراز هویت: MFA، سیاست رمز و مدیریت نشست

محدودسازی نرخ، حمله را کند میکند؛ اما اگر مهاجم Credentialهای درست را داشته باشد (Credential Stuffing)، تنها چیزی که واقعاً ریسک را پایین میآورد «لایه دوم احراز هویت» و «سیاست درست نشست» است.

فعالسازی MFA برای حسابهای حساس

حداقل برای ادمینها، نویسندهها و هر نقشی که امکان تغییر محتوا/مالی دارد، MFA را اجباری کنید. در ایران، SMS OTP به دلیل مشکلات تحویل و ریسک SIM Swap گزینه ایدهآل نیست؛ اگر امکان دارید از اپلیکیشن TOTP (مثل Google Authenticator) یا Passkey استفاده کنید. راهبرد عملی:

- MFA اجباری برای نقشهای مدیریتی

- MFA اختیاری (اما پیشنهادی) برای کاربران عادی

- کدهای بازیابی (Recovery Codes) با امکان بازتولید کنترلشده

سیاست رمز عبور، بدون افراط

اجبارهای عجیب (مثل حتماً کاراکتر خاص و تغییر ماهانه) میتواند رفتارهای بد ایجاد کند. بهتر است روی طول و جلوگیری از رمزهای لو رفته تمرکز کنید:

- حداقل طول ۱۲ کاراکتر برای ادمینها و ۱۰ برای کاربران عادی

- بلکلیست رمزهای رایج و رمزهای افشا شده (در حد امکان)

- جلوگیری از تلاشهای رمزهای بسیار کوتاه یا الگوهای تکراری

مدیریت نشست و کوکیها

بعد از ورود موفق، امنیت فقط «رمز» نیست. نشست را سخت کنید تا در صورت لو رفتن کوکی، مهاجم نتواند مدت طولانی استفاده کند:

- کوکیهای HttpOnly و Secure و SameSite

- انقضای کوتاهتر برای پنل مدیریت

- چرخش توکن/سشن بعد از ورود (Session Rotation)

- خروج خودکار از نشستهای قدیمی بعد از تغییر رمز

دفاع در لایه وب و زیرساخت: WAF، CDN و محدودسازی در Nginx/Firewall

اگر دفاع فقط داخل اپلیکیشن باشد، در حملات حجیم ممکن است به منابع سرور فشار بیاید. لایه زیرساخت میتواند حجم زیادی از ترافیک مخرب را قبل از رسیدن به اپ کاهش دهد. اینجا «ابزار سبک» به معنی راهکارهایی است که بدون پیچیدگی سازمانی هم قابل اجرا باشند.

WAF و قوانین ساده مخصوص مسیرهای ورود

در WAF یا حتی قوانین سطح وبسرور، مسیرهای حساس را هدفمند محافظت کنید: محدودسازی نرخ فقط برای /login یا /wp-login.php، اعمال چالش (Challenge) بعد از آستانه، و بلاک الگوهای مشکوک. اگر سایت شما روی وردپرس است، این نوع کنترل برای مسیرهای استاندارد وردپرس حیاتی است. برای پروژههایی که با طراحی سایت وردپرس انجام میشوند، معمولاً این لایهها باید جزو چکلیست تحویل باشند.

CDN برای جذب ترافیک و کاهش فشار

CDN میتواند ترافیک را توزیع و بسیاری از درخواستهای تکراری را قبل از origin دفع کند. مهم است که قوانین Rate Limit روی لبه (Edge) هم تعریف شوند، نه فقط روی سرور اصلی.

محدودسازی در Nginx/Firewall (اجراپذیر و کمهزینه)

حتی با یک تنظیم ساده در وبسرور میتوان مسیر ورود را محدود کرد. رویکرد پیشنهادی برای تیمهای کوچک:

- Rate limit برای مسیرهای لاگین و API احراز هویت

- محدودسازی همزمانی (connection limit) برای IPهای پر درخواست

- در صورت امکان، محدود کردن دسترسی پنل ادمین به IPهای مشخص یا VPN سازمانی

این اقدامات مخصوصاً وقتی ارزش دارد که سایت شما به صورت «زیرساخت محور» طراحی شده باشد و مسیرهای حساس از ابتدا در معماری صفحات و دسترسیها تفکیک شده باشند؛ چیزی که در طراحی وب سایت حرفه ای باید از فاز تحلیل دیده شود.

نظارت و واکنش: لاگها، هشدارها و Runbook عملیاتی

اگر نتوانید حمله را ببینید، فقط حدس میزنید. حداقل استاندارد این است که تلاشهای ورود و رخدادهای امنیتی را به شکل قابل جستجو ثبت کنید و برای آستانهها هشدار بگذارید.

چه چیزهایی را لاگ کنید؟

- تلاشهای ورود موفق/ناموفق با timestamp، IP، مسیر، نوع کلاینت

- تعداد تلاش در بازه زمانی و نتیجه Rate Limit/Lockout

- تغییرات حساس: تغییر رمز، تغییر ایمیل، فعالسازی/غیرفعالسازی MFA

هشدارهای حداقلی (Alerting)

هشدار را روی «الگو» تعریف کنید نه روی تک رخداد، تا تیم شما آلارم خستگی نگیرد. نمونههای اجرایی:

- افزایش ناگهانی ۱۰ برابری تلاش ناموفق در ۱۰ دقیقه

- تلاشهای ناموفق متوالی روی چندین نام کاربری از یک IP

- ورود موفق بعد از تعداد زیادی تلاش ناموفق (نشانه موفقیت مهاجم)

Runbook کوتاه برای روز حادثه

یک سند یک صفحهای داشته باشید که همه بدانند در زمان حمله چه کنند: افزایش موقت محدودیتها، فعالسازی چالش WAF، بررسی حسابهای حساس، ریست سشن ادمینها، و بررسی تغییرات اخیر. نبود Runbook در تیمهای کوچک باعث تصمیمهای هیجانی و قطع شدن سرویس میشود.

جدول مقایسه کنترلها: اثر، هزینه و ریسک UX

همه کنترلها ارزش یکسان ندارند. برای تصمیمگیری سریع، این مقایسه کمک میکند کدام گزینهها را اول اجرا کنید:

| کنترل | اثر روی Brute Force | پیچیدگی اجرا | ریسک برای UX | نکته اجرایی |

|---|---|---|---|---|

| Rate Limiting | بالا | کم تا متوسط | متوسط | ترجیحاً بر اساس IP+نام کاربری و با آستانه منطقی |

| قفل موقت افزایشی | متوسط تا بالا | متوسط | بالا | قفل کوتاه و افزایشی؛ مراقب DoS روی حساب باشید |

| MFA برای ادمین | خیلی بالا | متوسط | کم | برای نقشهای حساس اجباری؛ TOTP معمولاً پایدارتر از SMS است |

| WAF/قوانین لبه | بالا | متوسط | کم تا متوسط | قانون را فقط روی مسیرهای حساس اعمال کنید |

| لاگینگ و هشدار | غیرمستقیم اما حیاتی | متوسط | تقریباً صفر | بدون مشاهدهپذیری، بهبود امنیت قابل اندازهگیری نیست |

چالشهای رایج در ایران و راه حلهای اجرایی

پیادهسازی کنترلهای ضد Brute Force در ایران چند اصطکاک خاص دارد: اینترنت موبایل با IPهای اشتراکی، تحویل نامطمئن پیامک، و تیمهای کوچک با منابع محدود. در ادامه چند چالش پرتکرار و راه حل عملی آمده است:

- چالش: کاربران واقعی پشت یک IP مشترک (اداره، دانشگاه، اینترنت موبایل) بلاک میشوند.

راه حل: Rate limit را ترکیبی تعریف کنید (IP+نام کاربری)، آستانه را منطقی بگذارید و «تأخیر افزایشی» را جایگزین بلاک سخت کنید. - چالش: تیم پشتیبانی با درخواستهای «اکانت قفل شد» درگیر میشود.

راه حل: قفل کوتاهمدت و خودکار، نمایش پیام شفاف («۳۰ ثانیه دیگر تلاش کنید») و مسیر بازیابی امن. - چالش: MFA پیامکی پایدار نیست یا ریسکهای خودش را دارد.

راه حل: TOTP یا Passkey را اولویت دهید و برای سناریوهای شکست، Recovery Code تعریف کنید. - چالش: تغییرات امنیتی بدون هماهنگی با UX باعث افت تبدیل میشود.

راه حل: کنترلها را مرحلهای اعمال کنید، لاگ و شاخصها را اندازهگیری کنید و سپس سختگیری را بالا ببرید.

جمع بندی: یک مسیر اجرایی برای کاهش ریسک Brute Force

مقابله با حملات Brute Force وقتی مؤثر است که به صورت لایهای انجام شود: اول با Rate Limiting و پیام خطای یکنواخت جلوی تلاش انبوه را بگیرید، بعد با MFA برای نقشهای حساس ریسک تصاحب حساب را واقعاً پایین بیاورید، و در نهایت با WAF/CDN و محدودسازی در وبسرور، فشار را از اپلیکیشن دور کنید. در کنار اینها، لاگینگ و هشدارها شما را از حالت واکنشی به حالت مدیریتی میبرند: میفهمید چه زمانی حمله شروع شده، کدام مسیر هدف است، و کدام کنترل بهتر جواب داده است. اگر سایت شما قرار است رشد کند، امنیت لاگین نباید وصله موقت باشد؛ باید بخشی از معماری دسترسیها و طراحی تجربه کاربری باشد تا هم امن بماند و هم کاربران واقعی اصطکاک غیرضروری حس نکنند. برای بررسی وضعیت فعلی و اولویتبندی اقدامات، میتوانید از مسیر درخواست مشاوره اقدام کنید.

منابع:

NIST Special Publication 800-63B, Digital Identity Guidelines: Authentication and Lifecycle Management

OWASP Cheat Sheet Series: Authentication Cheat Sheet